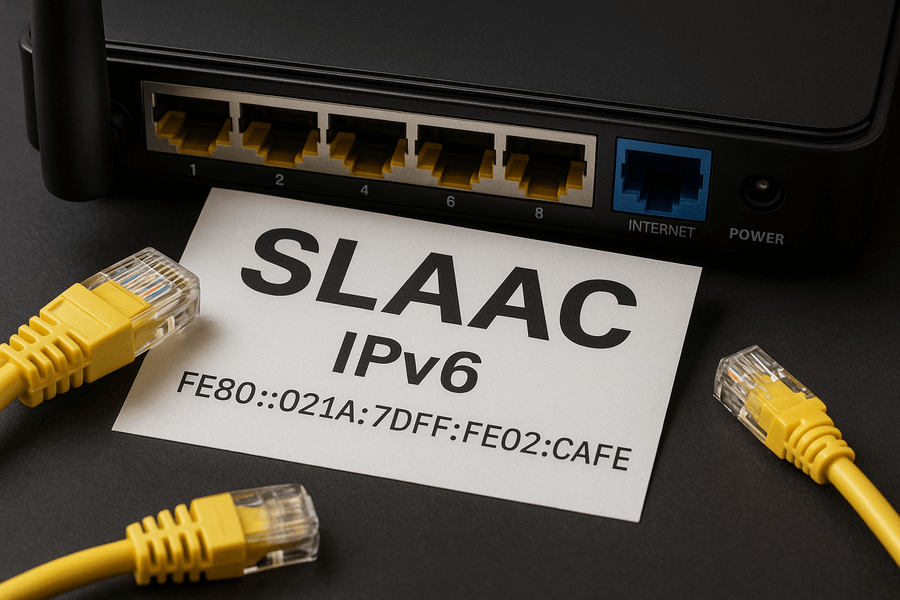

В эпоху IPv6 все чаще звучит термин SLAAC — Stateless Address Autoconfiguration. Это удобный способ автоматической настройки IP-адресов, при котором устройства получают их без участия DHCP-сервера. Но стоит ли полагаться на автоматизацию без ограничений, особенно в корпоративной сети? Давайте разберёмся.

Содержание

SLAAC: Автонастройка по-новому

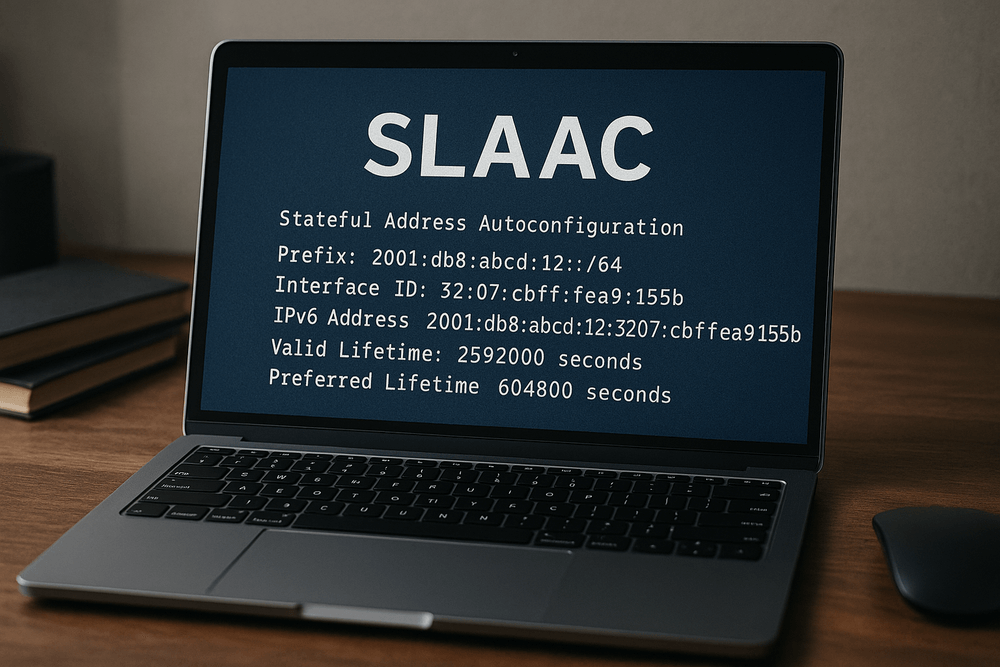

Когда устройство подключается к IPv6-сети, оно выполняет несколько шагов:

- Получает префикс сети из Router Advertisement (RA) — специальных объявлений от ближайшего маршрутизатора.

- Формирует собственный глобальный IPv6-адрес, комбинируя этот префикс с уникальным идентификатором (например, MAC-адресом).

- Проверяет уникальность полученного адреса с помощью DAD (Duplicate Address Detection).

После этого устройство готово к работе в сети — без DHCP, без ручной настройки.

Чем SLAAC может быть опасен?

Хотя SLAAC и кажется идеальным решением, в некоторых сценариях он может принести больше проблем, чем пользы:

Потенциальный обход политики доступа

Устройства смогут выходить в интернет даже при отключенном DHCP — достаточно получить RA от маршрутизатора. Это усложняет контроль.

⚙️ Ограниченные возможности управления

В отличие от DHCPv6, SLAAC не предоставляет расширенных настроек: нельзя централизованно задать DNS, lease time и другие параметры.

️ Уязвимость для атак

SLAAC подвержен угрозам, таким как RA spoofing — злоумышленник может раздавать поддельные RA-пакеты и перенаправлять трафик на себя.

Как контролировать SLAAC: Практические советы

Если вы администрируете корпоративную или чувствительную к безопасности сеть, стоит рассмотреть следующие меры:

1. Ограничьте работу SLAAC на маршрутизаторе

Вы можете:

- Полностью отключить RA-сообщения.

- Установить флаг Managed в RA, чтобы устройства использовали только DHCPv6 для получения адреса.

Применимо на устройствах Cisco, Mikrotik, Linux и др.

2. Используйте RA Guard на коммутаторах

RA Guard позволяет блокировать нежелательные RA-пакеты от клиентов. Это защищает сеть от подмены маршрутизаторов и атаки типа «человек посередине».

3. Перейдите на DHCPv6 для полной управляемости

С DHCPv6 вы получаете:

- Централизованную выдачу IP-адресов

- Гибкое управление настройками

- Журналы событий и аудит

4. Мониторьте активность NDP

Используйте инструменты, такие как:

ndpmonscapyWireshark

Они помогут выявить устройства, работающие по SLAAC, и анализировать поведение в сети.

Вывод

SLAAC — удобный, но «свободолюбивый» механизм, который не всегда подходит для сетей с жесткими требованиями к безопасности и управляемости. Чтобы сохранить контроль, стоит ограничивать его использование и внедрять защитные меры — особенно в корпоративной среде.