На момент написания статьи стандарт wpa2 psk безопасности беспроводной сети wifi является самым устойчивым к взлому среди существующих. Например, на то, чтобы подобрать пароль к вайфаю, длиной 8 символов и состоящий из цифр и букв разного регистра у злоумышленника уйдёт несколько месяцев. Думаю, что для обычной домашней сети этого более чем достаточно. Пользователи, обрадованные этим фактом фактом, успокаиваются и считают свой wifi надежно защищенным. Какое же их будет ожидать разочарование, когда их сможет взломать обычный сосед-школьник используя пару специальных программ или дистрибутив Kali Linux для аудита беспроводных сетей. А дело то всё в том, что можно относительно легко взломать WPA2 PSK через использование уязвимости технологии wps. Вообще, функция WPS призвана обеспечить простоту подключения ноутбуков, планшетов, телефонов, телевизор и т.п. с помощью указания специального pin кода. То есть, если при настройке своего роутера вы не отключили WPS, то знайте — к вашей сети сможет подключиться любой желающий, сделавший взлом WPA2 через WPS. В этом посте я наглядно покажу как это делается, чтобы Вы отбросили все сомнения — использовать функцию ВПС или нет, и сразу же её отключили.

Как взламывают пароль ВайФай через WPS

Злоумышленники используют следующее:

— Ноутбук или компьютер с адаптером wifi

— Загрузочный диск livedvd или флешка с операционной системой Kali Linux (бывший bagtrack).

— Терпение

Что они делают?! В принципе, последовательность действий несложная. Загружается Кали Линукс с флешки.

К беспроводному адаптеру подключается анализатор пакетов Airmon-NG. Это делается командой:

airmon-ng start wlan0

Результатом будет появление в системе ещё одного интерфейса mon0, который будет вести мониторинг Вай-Фай соединения.

Затем надо осмотреться вокруг и узнать сколько точек доступа есть по соседству. В этом нам поможет программа Airdump-NG. Вводим команду:

airodump-ng mon0

На экране отобразится список всех видимых беспроводных сетей. И практически у всех включен самый надёжный режим безопасности — WPA2-PSK. Попробуем его взломать!

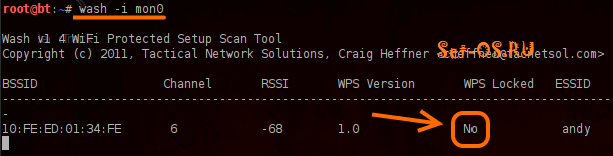

Прерываем работу монитора WiFi и отфильтруем из найденных те сети, у которых активна уязвимая функция WPS. В этом нам поможет утилита Wash. Набираем команду:

wash -i mon0

Обратите внимание на столбец «WPS Locked».

Нас интересуют те из беспроводных сетей, у которых в этом столбце стоит значение «No» — это говорит о том, что на этом роутере технология ВПС активна и доступна для подбора пин-кода.

Копируем аппаратный мак-адрес взламываемого wifi роутера.

Теперь нам надо воспользоваться программой reaver, которая тоже есть в Kali Linux. Она позволяет подобрать WPS пин код. Для наших целей синтаксис команды используется такой:

reaver — mon0 -b <MAC-адрес> -a -vv

В моём примере она выглядит так:

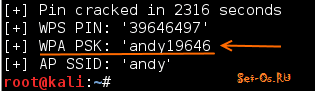

Нажимаем клавишу Enter и готовимся ждать. Я для примера делал взлом WPA2 через WPS на своём собственном роутере и это заняло примерно около 2 суток. Результат программа выдаст такой:

Здесь и подобранный WPS PIN код, и взломанный пароль WPA2 PSK. Вот такой вот удобный инструмент — Кали Линукс!

Как защититься от взлома WPA2?!

Ну и напоследок скажу, что данная статья написана для того, чтобы наглядно показать почему не стоит пользоваться технологией Wi-Fi Protected Setup. Если Вы решите применить это метод, допустим, к ВайФаю соседа, то знайте — это деяние будет носить уголовный характер и подпадает под статьи 272, 273 и 274 УК РФ. Если же ещё будет доказан факт того, что Вы причинили своими действиями ущерб, то приплюсуется и статья 165 УК РФ. Так что 10 раз подумайте!